IT Sicherheit

Wissenswertes rund um IT-Security

IT-Sicherheit

Als agiles Systemhaus für IT Betreuung und IT Support nehmen wir die bedarfsorientierte Sicht unserer Kunden ernst. Zur Etablierung Ihrer individuellen und smarten IT-Sicherheitsarchitektur blicken wir mit Ihnen zusammen vorausschauend nach vorn.

Wir wollen mit unseren Kunden für ganzheitliche IT-Sicherheitslösungen stets am Puls der Zeit sein. Unsere Formel für Kundenzufriedenheit auf den Punkt gebracht:

Vom Kunden her gedacht, mit dem Kunden zusammen entwickelt und für den Kunden schnell und zuverlässig eingeführt. Effizient und sicher. Persönlich sowie Leistung nach Bedarf und professioneller IT-Service in München und Umgebung mit einem festen Ansprechpartner der Ext-Com.

IT-Sicherheit – Neueste Artikel

-

Ethical Hacking: Mit gezielten Angriffen Schwachstellen finden

Cyberangriffe auf Unternehmen Jeden Kalendertag werden global Firmen Opfer von Hackerattacken – oft mit katastrophalen Konsequenzen. Dabei sind es nicht die mächtigen Unternehmen, die am regelmäßigsten ins Visier geraten, sondern…

-

Windows 11 Backup – So sichern Sie Ihr System richtig

Ihr Unternehmen hängt an Daten: Angebote, Projekte, E-Mails, Buchhaltung, interne Dokumente. Fällt ein Rechner mit Windows 11 aus oder werden Dateien verschlüsselt, steht im schlimmsten Fall der Betrieb still –…

-

OneDrive und SharePoint Online sichern: Backup-Strategien mit Bordmitteln, Veeam und Synology

Microsoft 365 mit OneDrive und SharePoint Online ist heute Standard für die Zusammenarbeit in mittelständischen Unternehmen. Dennoch wird oft unterschätzt, dass Cloud-Speicher keine automatische Datensicherung ersetzt. Microsoft stellt eine hochverfügbare…

-

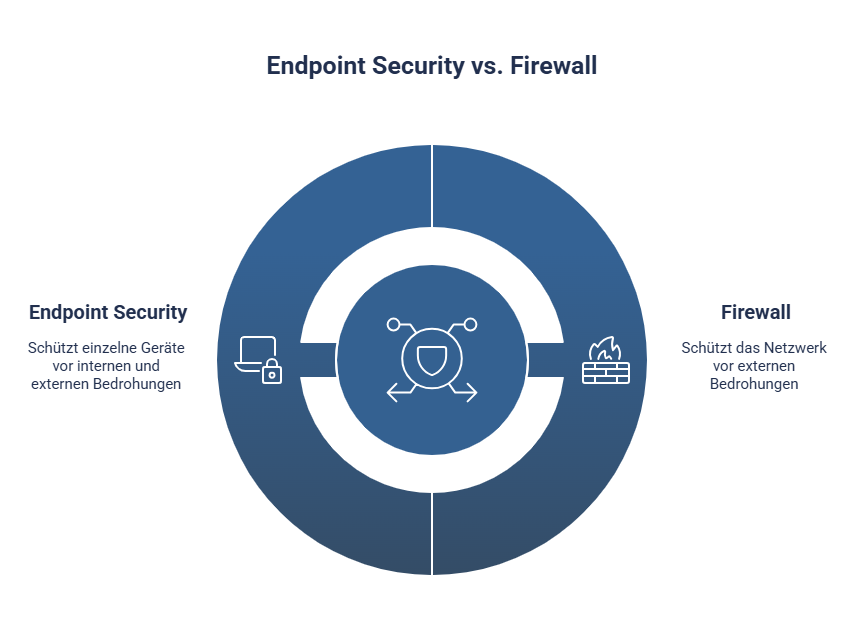

Endpoint Security vs. Firewall

Cyberangriffe sind heute so variantenreich wie nie – vom manipulierten E-Mail-Anhang über kompromittierte Cloud-Zugänge bis hin zu lateralen Bewegungen im internen Netz. Viele mittelständische Unternehmen verlassen sich noch immer auf…

-

Sichere Zusammenarbeit mit externen Partnern: Conditional Access und Microsoft Entra ID

Für mittelständische Unternehmen gehört die Zusammenarbeit mit externen Partnern längst zum Alltag – sei es mit Dienstleistern, Beratern oder Zulieferern. Doch jeder externe Zugriff ist ein potenzielles Risiko. Offene Schnittstellen…

-

Conditional Access und MFA-Pflicht für KMU: Multifaktor-Authentifizierung erzwingen

Multi-Faktor-Authentifizierung (MFA) ist eine der effektivsten Sicherheitsmaßnahmen, die laut Microsoft über 99 % der Kontokompromittierungsangriffe verhindern kann und somit für Unternehmen unverzichtbar ist, um ihre digitalen Identitäten und Ressourcen zu…

-

Endpunktsicherheit: Der komplette Guide für Geschäftsführer im Mittelstand

Das Wichtigste auf einen Blick Endpunktsicherheit als Schutzschild vor Angriffen Warum sind Endpunkte so anfällig? Endgeräte wie Laptops, Smartphones und Tablets stehen im Fokus von Cyberkriminellen, da sie häufig unzureichend…

-

Cyberbedrohungen aufspüren und beseitigen: Warum Ihr Unternehmen einen Malware-Scanner braucht.

Die globale Vernetzung bietet Unternehmen enorme Vorteile, von effizienter Zusammenarbeit bis hin zu internationalem Wachstum. Doch sie birgt auch erhebliche Risiken – insbesondere durch Malware. Diese bösartige Software, darunter Viren, Trojaner, Würmer, Spionagesoftware…

-

Von Herausforderungen zu Chancen: KI und Datenschutz im Einklang mit der DSGVO

Unternehmen rund um den Globus nutzen KI-Anwendungen zur Optimierung von Prozessen, zum Treffen klügerer Entscheidungen und zur Steigerung ihrer Produktivität. Doch während die Vorteile auf der Hand liegen, bringt der Einsatz…

-

Zwei-Faktor-Authentifizierung: doppelter Schutz vor Identitätsdiebstahl im Internet

Hinter jeder Tastatureingabe lauert im World Wide Web, in der digitale Identitäten so wertvoll wie Bargeld sind, eine unsichtbare Bedrohung: Identitätsdiebstahl. Stellen Sie sich vor, Ihre persönlichen Daten, Ihre beruflichen Zugänge, Ihre finanziellen…

-

Die Welt von Big Data: Die unsichtbare Kraft, die (Geschäfts-)Entscheidungen bestimmt.

Daten sind das neue Gold der globalisierten Wirtschaft und der Begriff sowie die Definition von Big Data beschreibt die riesigen und vielfältigen Datenmengen, die in rasantem Tempo aus unterschiedlichsten Quellen wie…

-

Die Grundlagen der Netzwerktechnik: Alles, was Sie wissen müssen.

Netzwerktechnik erlaubt die Kommunikation und den Datenaustausch zwischen verschiedenen Computersystemen und sorgt dafür, dass Ressourcen effizient genutzt werden. Haben Sie sich schon einmal gefragt, wie all diese Geräte miteinander verbunden sind und…

-

Rundum sicher: Ihr umfassendes IT-Sicherheitskonzept als Schutzschild gegen digitale Bedrohungen

Die zunehmende Vernetzung und Digitalisierung von Geschäftsprozessen bietet enorme Chancen, birgt aber auch erhebliche Risiken. Ein durchdachtes IT-Sicherheitskonzept ist daher gerade für kleine und mittlere Unternehmen (KMU), die zunehmend Ziel…

-

Einführung in die IT-Sicherheit für Unternehmen: Schutz vor Cyberangriffen und Datenlecks

In der heutigen digitalisierten Geschäftswelt ist IT-Sicherheit für Unternehmen nicht mehr nur eine Option, sondern eine absolute Notwendigkeit. Mit der zunehmenden Vernetzung und Digitalisierung von Geschäftsprozessen steigt auch die Bedrohung…

-

Security-Awareness-Training: Ihre IT-Sicherheit mit menschlicher Firewall zusätzlich stärken

Unternehmen sind in der heutigen digitalen Welt ständig neuen Bedrohungen durch Cyberattacken und anderen Herausforderungen ausgesetzt. Dabei nehmen sie erheblich viel Geld für technologische Sicherheitsmaßnahmen in die Hand, um ihre…

-

Informationssicherheit vs. IT-Sicherheit: Klarheit schaffen und Risiken mit einem IT-Audit minimieren.

Von Cyberangriffen und Datenlecks bis hin zu unbeabsichtigten Fehlern und menschlichem Versagen – die Risiken für die Informations- und IT-Sicherheit sind vielfältig. Die Begriffe „Informationssicherheit“ und „IT-Sicherheit“ spielen dabei eine…

-

Ihr Schutzschild gegen Cyberkriminalität

Die wichtigsten Arten von Cyberangriffen verstehen und bekämpfen. Privatpersonen werden täglich mit Spam & Co. konfrontiert. Und auch im geschäftlichen Umfeld stellen Cyberangriffe eine zunehmende Bedrohung dar. Die hinterhältigen Methoden…

-

Rezertifizierung von Zugriffsrechten

IT-Sicherheit beginnt mit der Rezertifizierung von Zugriffsrechten In Zeiten, in denen die Bedrohungslage durch Spionage, Sabotage wie auch Datendiebstahl stetig steigt, sind IT-Sicherheit und Compliance mehr als nur gesetzliche Verpflichtungen…

-

EU-NIS-2-Richtlinie

Die EU stellt die Weichen neu Dass Internetkriminalität eine steigende wie auch ernstzunehmende Gefährdung verkörpert, ist schon lange weithin bekannt. Bedauerlicherweise zeigen Firmen nach wie vor bloß wenig Einsatz für…

-

IT-Netzwerktypen

IT-Netzwerke: IT-Netzwerktypen und Einsatzmöglichkeiten im Vergleich IT-Netzwerke sind allgegenwärtig und das Herzstück einer jeder IT-Landschaft. Jedoch sind nicht alle IT-Netzwerke gleich. Abhängig von Größe, Reichweite oder Übertragungsart werden sie bestimmten…

-

BSI-Grundschutz-Kompendium & BSI-Standards

BSI-Grundschutz-Kompendium & BSI-Standards: Datenschutz und Compliance-Anforderungen meistern! Ohne ausreichenden IT-Schutz sind Unternehmen heutzutage den wachsenden Bedrohungen durch Internetangriffen sowie Datenverlusten schutzlos ausgehändigt. Die Konsequenzen könnten katastrophal sein und sogar bis…

-

Der Backup-Plan für Unternehmen

Praktische Schritte zur Erstellung eines effektiven Backup-Plans für Ihr Unternehmen Was versteht man unter einem Backup? Ein Backup, auch Sicherungskopie oder Datensicherung genannt, ist eine Sicherheitsmaßnahme, bei der Kopien Ihrer…

-

IT-Sicherheit beginnt mit der Rezertifizierung von Zugriffsrechten!

In Zeiten, in denen die Bedrohungslage durch Spionage, Sabotage wie auch Datendiebstahl stetig steigt, sind IT-Sicherheit und Compliance mehr als nur gesetzliche Verpflichtungen – sie sind ein Zeichen verantwortungsbewusster Geschäftsführung.…

-

Social Engineering – Nachgehakt.

In den vergangenen Wochen wurden wir öfters zum Thema Social Engineering direkt angesprochen und haben diesbezüglich ebenso Kundengespräche geführt. Die Kernfrage: Was ist das eigentlich genau, welche Formen gibt es…

-

Backup Konzept: Die 5 häufigsten Fehler in KMUs und wie Sie sie vermeiden

In Unternehmen sind Daten von größtem Wert. Die Notwendigkeit eines effektiven Backup Konzeptes ist daher für jedes Unternehmen, insbesondere für kleine und mittelständische Unternehmen (KMUs), offensichtlich geworden. Ein durchdachtes Backup…

-

Europäische Cybersicherheitsstrategie: Wie Europa Internetbedrohungen bekämpft.

Ein Dasein ohne Web und digitale Technologien – undenkbar. Sie inspirieren den Alltag, katalysieren den Fortschritt im Businessumfeld und gestatten eine umfassende globale Verknüpfung. Jedoch sind mit den unzähligen Vorteilen…

-

Die richtige Backup-Strategie fürs Unternehmen: 5 Tipps!

In der heutigen digitalen Ära, in der Daten das Rückgrat jedes Unternehmens bilden, wird die Notwendigkeit einer effektiven Backup-Strategie immer offensichtlicher. Die Sicherung von Unternehmensdaten ist entscheidend, um Betriebsunterbrechungen, Datenverluste…

-

Deshalb sollten Unternehmen auf einen IT-Notfallplan setzen!

Unternehmen sind heute mehr denn je von ihrer IT-Infrastruktur abhängig, was sie anfällig für verschiedene Risiken macht. Ein effektiver IT-Notfallplan ist entscheidend, um Geschäftskontinuität zu sichern und potenzielle Schäden zu…

-

IT-Sicherheitsberatung: Alles, was man wissen muss!

IT- Sicherheitsberatung ist für kleine und mittelständische Unternehmen das A und O. Es handelt sich um Fachwissen, aber auch um Unterstützung und Beratung. IT- Sicherheitsberater vermitteln ihr Fachwissen an Angestellte,…

-

Cyber Security für KMUs: Warum IT-Sicherheit Ihr Unternehmen schützt und stärkt

In einer immer stärker digitalisierten Welt ist die Cybersicherheit nicht nur für Großkonzerne, sondern insbesondere für KMUs von zentraler Bedeutung. „Cyber Security“ bezeichnet den Schutz von Informationssystemen vor Diebstahl, Schaden…

-

Dunning-Kruger-Effekt: Selbstüberschätzung bei der IT-Sicherheit ist gefährlich!

Die Bedrohungslage (https://www.bsi.bund.de/DE/Service-Navi/Presse/Pressemitteilungen/Presse2022/221025_Lagebericht.html) durch Angriffe im Internet ist so groß wie nie. Trotz dieser Gegebenheit sind nur die allerwenigsten Firmen ganzheitlich gegen externe und interne Bedrohungen gerüstet. Ein in der…

-

Scamming: Die Kunst des digitalen Betrugs und wie Sie sich dagegen wehren!

Das Internet ist voll mit Versprechen sowie Verführungen – von Lottogewinnen über Liebesbotschaften bis hin zu verlockenden Jobangeboten. Aber leider sind viele dieser verlockenden Sonderangebote nicht mehr als leere Worthülsen,…

-

Ransomware: Alles, was Sie wissen müssen

Ransomware ist in den letzten Jahren immer wieder in den Schlagzeilen aufgetaucht, und das aus gutem Grund. Diese Art von Malware hat es sich zur Aufgabe gemacht, die Dateien eines…

-

BSI-Grundschutz-Kompendium & BSI-Standards: Datenschutz und Compliance-Anforderungen meistern!

Ohne ausreichenden IT-Schutz sind Unternehmen heutzutage den wachsenden Bedrohungen durch Internetangriffen sowie Datenverlusten schutzlos ausgehändigt. Die Konsequenzen könnten katastrophal sein und sogar bis zur Zahlungsunfähigkeit leiten. Es ist daher von…

-

Die 3-2-1-Backup-Regel: Warum KMU-Geschäftsführer sie kennen sollten

Die 3-2-1-Backup-Regel: Warum KMU-Geschäftsführer sie kennen sollten Datensicherheit ist für jedes Unternehmen, insbesondere KMUs, von größter Bedeutung. Das 3-2-1-Backup-Prinzip stellt hierbei eine goldene Regel dar: Drei Datenkopien, auf zwei verschiedenen…

-

Was eine Firewall ist und worauf Sie als Geschäftsführer achten sollten

Die Firewall: Schutz vor externen Angriffen! Eine Firewall ist eine zentrale Schutzmaßnahme. Sie verhindert unerlaubten Zugriff von außen auf Netzwerke oder Rechner. Eine Firewall ist in unterschiedlichen Formen erhältlich.…

-

Was ist Virenschutz?

Was ist eigentlich Virenschutz? Der Virenschutz ist ebenso wichtig wie ein regelmäßiges Backup zum Schutz sensibler Daten. Dabei sind es längst nicht nur Unternehmensnetzwerke, die einen Virenscanner benötigen. Neben dem…

-

Warum Datensicherung so wichtig ist

Datensicherung: Was ist ein Backup? Der Begriff Backup ist aus dem IT-Bereich kaum wegzudenken. Wegen zahlreicher hochtechnologischer Zusammenhänge im Unternehmen ist der Begriff ein Schlagwort, das in keinem Unternehmen fehlen…

-

Awareness Training und datenschutzkonformes Onlinemarketing

Mehr IT-Sicherheit wagen bedeutet insbesondere auf Befähigung, anwendbares Wissen sowie auf emotionale Intelligenz zu setzen. Bestimmte Lernkonzepte und Tools können helfen, die Gefahr eines Cyber-Angriffes zu mindern. Zugleich gilt es…

-

Social Media und Büro-Drucker in der Kritik

Datenschutzexpert: innen warnen regelmäßig vor Facebook & Co. – obwohl man beim Metakonzern dem Thema Datenschutz durch technische Anpassung immer wieder gerecht werden möchte. Auch der Zankapfel „Cookies ablehnen“-Button bereitet…

-

Social Engineering und Datenschutzkonflikte

Wie im echten Leben gibt es gute und schlechte Freunde. Dabei gilt schon immer Grimms Weisheit: „Die Guten ins Töpfchen, die Schlechten ins Kröpfchen.“ Passen Sie also auch in der…

-

IT-Sicherheit ist das A und O

Ob Microsoft Teams, IP-Telefonie oder Datenschutzkontrolle per Software – kennen Sie das auch, wenn sich in Ihrem Unternehmen überall digitale Baustellen auftun? Dann ständig diese neuen Hiobsbotschaften von Hackern &…

-

DSGVO-konforme Mittel erfolgreich einsetzen

Die europäische Datenschutzgrundverordnung EU-DS-GVO erfordert die konsequente und technisch-ausreichende Erfüllung elementarer Sorgfaltspflichten. Hierzu gehören unter anderem die Vermeidung von Interessenkonflikten sowie ein Verhaltenskodex im Bereich Datenschutz. Fernab dessen, sollte man…

-

Aufgepasst: Neue Datenschutztrends und Ukrainekonflikt

Alles rund um Digitale Souveränität und Identity Access Management sowie ein gute Portion Skepsis gegenüber dem transatlantischen Daten-Dilemma und dem Virenschutz von Kaspersky. Es gibt viele heiße Themen, die nicht…

-

Neuigkeiten zu Windows Server und Updates

Ähnliche Produktbezeichnungen führen manchmal zur Verwirrung. Das gilt vor allem, dann wenn man sich verständlicherweise nicht jeden Tag mit Informationstechnologie und deren kurzen Innovationszyklen beschäftigt. Wobei nicht jedes Update zwangsläufig…

-

Virus Alert: BSI liefert Maßnahmenkatalog gegen Ransomware

IT-Sicherheit und Schutzmaßnahmen sind das Gebot der Stunde. Wer hier als Firmeninhaber oder Geschäftsführer schläft oder zu spät agiert, riskiert nicht nur beträchtliche Schäden, sondern auch das gesunde Fortbestehen seines…

-

Datenschutz: Was ändert sich in 2022?

Zertifizierungen und Audits ermöglichen kleinen und mittelständischen Unternehmen die Einhaltung gesetzlicher Anforderungen, senken dadurch das Risiko mit dem Gesetzgeber in Konflikt zu geraten und geben die notwendige Sicherheit im Alltagsgeschäft.…

-

Andrea Pfisterer, externe Datenschutzbeauftragte der Ext-Com IT GmbH

Bildrechte: Ext-Com François Baumgartner, Business Consultant der Ext-Com IT GmbH im Gespräch mit Andrea Pfisterer, externe Datenschutzbeauftragte der Ext-Com IT GmbH zu den Herausforderungen und gesetzlichen Vorgaben, die sich für…

-

BSI warnt vor Sicherheitslücken bei Microsoft Exchange

Auch wenn es keinen Zusammenhang mit dem Sicherheitsdebakel im März gibt: Microsofts Unternehmenssoftware weist immer wieder eklatante Schwachstellen auf und gefährdet damit die IT-Sicherheit kleiner und mittlerer Unternehmen. Am Patchday…

-

Unified Security Cert+: Fit für Cyberschutzversicherung

Hackerangriffe sind für viele Gründer, kleine und mittelständische Unternehmen (KMU) eine ernste Bedrohung. Auch für die kommenden Jahre prognostizieren seriöse Umfragen und Studien die Zunahme von Cyber-Attacken und Schadensummen. Der…

-

Unified Security Cert+ -Interview mit Eric Kaiser, Product Executive der Securepoint GmbH

Bildrechte: Securepoint Die Securepoint GmbH mit Geschäftssitz in Lüneburg wurde 1997 gegründet und ist der Partner für IT-Security made in Germany. Innovativ, kompetent und verlässlich. In den vergangenen Jahren lag…

-

IT-SICHERHEIT GEGEN RANSOMWARE

Erpressersoftware befindet sich auf dem Vormarsch. Im laufenden Jahr werden die Schäden durch Cyber-Angriffe weltweit auf 20 Mrd. US-Dollar geschätzt. Tendenz steigend. Vor allem Schadsoftware bereitet IT-Experten Kopf zerbrechen. Aber…

-

Krisenprävention und IT-Notfall-Service

Informations- und Kommunikationstechnologien kann man in Unternehmen als wesentliche neuralgische Punkte bezeichnen. Wenn die IT abschmiert, kann das die Geschäftsfähigkeit durchaus massiv beeinträchtigen. Deshalb sollte man sich auf solche Szenarien…

-

E-MAIL-ARCHIVIERUNG: CLOUD UND ON-PREMISE

Die elektronische Aufbewahrung von Aufzeichnungen, Unterlagen und Korrespondenzen sind in den sogenannten GoBD als Verwaltungsanweisung klar geregelt. Hiervon ist auch das E-Mail-Management in Unternehmen betroffen. „Die GoBD schreiben seit dem…

-

„DU BIST EIN TEIL DIESER SICHERHEITSARCHITEKTUR.“ – INTERVIEW MIT MIRKO HERTH, CYBER SECURITY THERAPIST DER SECUREPOINT GMBH

Bildrechte: Securepoint Die Nullfehler-Toleranz bei einem IT-System ist ein absolutes Muss. Bei Mitarbeiterinnen und Mitarbeitern von Unternehmen, brauchen wir dagegen eine neue und lernwillige Fehlerkultur, meint Mirko Herth, Cyber Security…

-

DEUTSCHE IT-SICHERHEITSSTANDARDS WÄHLEN

Die Digitalisierung im Deutschen Mittelstand kommt voran. Das industrielle Internet birgt aber auch Gefahren für den digitalen Rohstoff im Netz. Wer sicher im Netz navigieren möchte sollte wissen: Cyber-Risiken nehmen…

IT-Sicherheit

Als agiles Systemhaus für IT Betreuung und IT Support nehmen wir die bedarfsorientierte Sicht unserer Kunden ernst. Zur Etablierung Ihrer individuellen und smarten IT-Sicherheitsarchitektur blicken wir mit Ihnen zusammen vorausschauend nach vorn.

Wir wollen mit unseren Kunden für ganzheitliche IT-Sicherheitslösungen stets am Puls der Zeit sein. Unsere Formel für Kundenzufriedenheit auf den Punkt gebracht:

Vom Kunden her gedacht, mit dem Kunden zusammen entwickelt und für den Kunden schnell und zuverlässig eingeführt. Effizient und sicher. Persönlich sowie Leistung nach Bedarf und professioneller IT-Service in München und Umgebung mit einem festen Ansprechpartner der Ext-Com.