Netzwerktechnik erlaubt die Kommunikation und den Datenaustausch zwischen verschiedenen Computersystemen und sorgt dafür, dass Ressourcen effizient genutzt werden. Haben Sie sich schon einmal gefragt, wie all diese Geräte miteinander verbunden sind und reibungslos zusammenarbeiten? Ein grundlegendes Verständnis der Netzwerktechnik ist daher für IT-Verantwortliche entscheidend. Unser Beitrag soll die grundlegenden Konzepte der Netzwerktechnik vermitteln und einen umfassenden Überblick über die wichtigsten Aspekte geben.

Grundlagen Netzwerktechnik: wichtige Komponenten für effiziente Datenübertragung

Ein Netzwerk besteht aus verschiedenen Komponenten, die zusammenwirken, um den Datenaustausch zwischen Computersystemen zu realisieren. Die wichtigsten Komponenten sind:

Netzwerkkarten und Netzwerkadapter: die unsichtbaren Helden Ihrer Computervernetzung

Netzwerkkarten und -adapter sind die Schnittstellen, die es Computersystemen ermöglichen, sich mit einem Netzwerk zu verbinden. Sie sind für das Senden und Empfangen von Datenpaketen zuständig und verwenden dafür standardisierte Protokolle wie Ethernet oder WLAN.

Netzwerkkarten (NIC) sind in der Regel in Desktopcomputern eingebaut, während Netzwerkadapter häufig in Laptops und mobilen Geräten eingesetzt werden und sowohl drahtgebundene als auch drahtlose Verbindungen unterstützen.

Vom LAN zum WAN: Netzwerkgeräte und Technologien für vernetzte Systeme

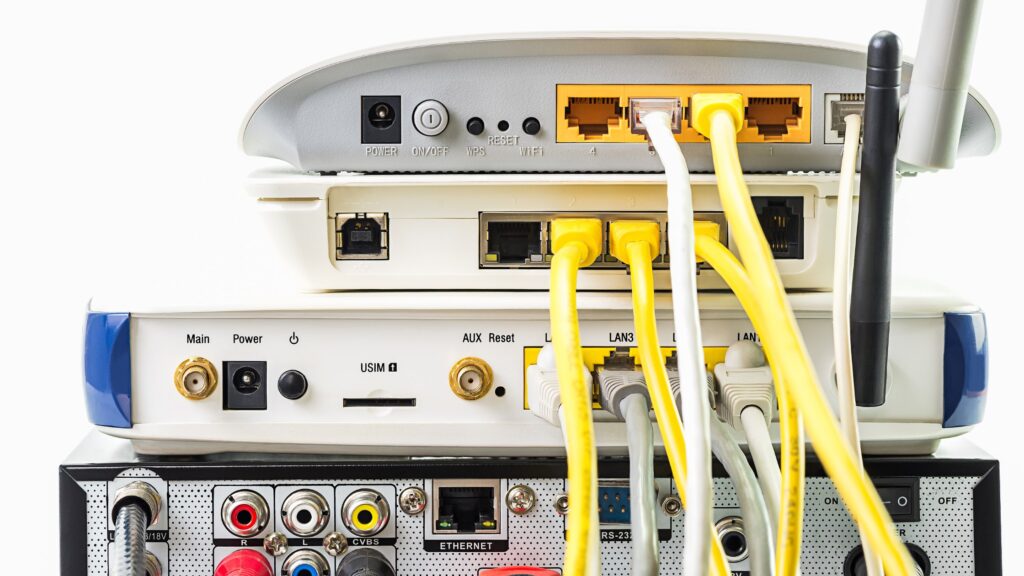

Netzwerkgeräte wie Router, Switches, Firewalls und Access Points spielen eine wichtige Rolle bei der Steuerung und Optimierung des Datenverkehrs im Netzwerk. Sie sorgen dafür, dass Datenpakete effizient an ihre Zieladresse übermittelt werden und bieten zusätzliche Sicherheitsfunktionen.

- Router: Router sind Geräte, die Datenpakete zwischen verschiedenen Netzwerken weiterleiten. Sie verbinden lokale Netzwerke (LANs) mit dem Internet und bewirken, dass Daten an die richtigen Ziele gelangen.

- Switches: Switches sind Apparate, die Datenpakete innerhalb eines lokalen Netzwerks verteilen. Sie verbinden verschiedene Geräte innerhalb eines LANs und schaffen eine effiziente Datenübertragung.

- Firewalls: Firewalls sind Sicherheitsmechanismen, die den Datenverkehr zwischen verschiedenen Netzwerken überwachen und steuern. Sie schützen das Netzwerk vor unberechtigten Zugriffen und Bedrohungen.

- Access Points: Access Points sind Zugangspunkte, die drahtlose Verbindungen zu einem kabelgebundenen Netzwerk herstellen. Sie verbinden mobile Geräte mit dem Netzwerk.

- Modems: Modems sind Geräte zur Umwandlung digitaler in analoge Signale und umgekehrt. Sie ermöglichen die Verbindung eines Netzwerks mit dem Internet über Telefonleitungen oder Kabel.

- Kabel und Anschlüsse: Die physische Verbindung zwischen den Netzwerkkomponenten erfolgt über Kabel und Anschlüsse. Dabei kommen verschiedene Technologien wie Ethernet, WLAN, LAN, WAN und MAN zum Einsatz, die sich in Reichweite, Geschwindigkeit und Übertragungsqualität unterscheiden.

Ethernet: Ethernet-Kabel sind die am häufigsten verwendeten Kabeltypen in lokalen Netzwerken. Sie stellen eine schnelle und zuverlässige Verbindung zwischen den einzelnen Geräten her. - WLAN (Wireless Local Area Network): WLAN verbindet Geräte innerhalb eines Netzwerks drahtlos miteinander. Es ist flexibel und mobil, benötigt aber sorgfältige Sicherheitsvorkehrungen.

- LAN (Local Area Network): Ein LAN ist ein Netzwerk, das sich über einen begrenzten geografischen Bereich erstreckt, z. B. ein Bürogebäude.

- WAN (Wide Area Network): Ein WAN deckt ein großes geografisches Areal ab und verbindet mehrere LANs miteinander.

- MAN (Metropolitan Area Network): Ein MAN versorgt eine Stadt oder ein größeres geografisches Gebiet und verbindet mehrere LANs und WANs miteinander.

Sicherheit durch Adressierung: Wie IP-Adressen und MAC-Adressen Ihr Netzwerk schützen.

Unter Adressierung versteht man die Zuweisung von IP-Adressen und MAC-Adressen an Netzwerkgeräte und Computer, um diese zu identifizieren und ihren Standort im Netzwerk anzuzeigen.

- IP-Adresse: IP-Adressen sind eindeutige Adressen, die jedem Gerät in einem Netzwerk zugewiesen werden, um die Kommunikation zu ermöglichen. Von IP-Adressen gibt es zwei Hauptarten: IPv4 und IPv6. Eine IPv4-Adresse besteht aus vier Zahlenblöcken, während eine IPv6-Adresse eine längere hexadezimale Adresse ist, die eine größere Anzahl von Geräten unterstützt.

- MAC-Adresse: Eine MAC-Adresse ist eine eindeutige Nummer, die jedem Netzwerkgerät zugewiesen wird, um es zu identifizieren und seine Position im Netzwerk anzuzeigen. MAC-Adressen werden auf der Sicherungsschicht verwendet und sind an die Hardware des Geräts gebunden.

Kommunikation im Netzwerk: die Rolle der Adressierung bei der Datenübertragung

Adressierung ist ein fundamentaler Aspekt der Netzwerktechnik. Sie befähigt Computer und Netzwerkgeräte, miteinander zu kommunizieren und Daten auszutauschen. Router verwenden IP-Adressen, um Datenpakete an ihre Zieladresse zu leiten.

Sichere Netzwerke durch IP-Adresse

Die Adressvergabe hat auch für die Sicherheit von Netzwerken eine wichtige Funktion. Firewalls können IP-Adressen und MAC-Adressen verwenden, um den Zugriff auf bestimmte Geräte oder Netzwerksegmente zu beschränken und unerwünschten Datenverkehr zu blockieren.

Drahtlos, kabelgebunden und sicher: das perfekte Zusammenspiel der Netzwerkkomponenten

Die verschiedenen Netzwerkkomponenten arbeiten zusammen, um eine nahtlose Kommunikation und Datenübertragung zu gewährleisten. Router leiten Datenpakete zwischen Netzwerken weiter, Switches verteilen Unternehmensdaten innerhalb eines Netzwerks und Firewalls schützen das Netzwerk vor Bedrohungen. Access Points schaffen drahtlose Verbindungen und Modems stellen die Verbindung zum Internet her.

Verschiedene Geräte, eine Sprache: die Bedeutung der Standardisierung in Netzwerken

Die Kompatibilität und Standardisierung von Netzwerkkomponenten ist ausschlaggebend für das reibungslose Funktionieren eines Netzwerks. Mithilfe von standardisierten Protokollen und Schnittstellen ist die Kommunikation zwischen verschiedenen Geräten und Systemen möglich.

Von der einfachen Bus- zur komplexen Mesh-Topologie: ein Überblick über Netzwerktypen

Die Anordnung und Verbindung von Netzwerkkomponenten wird als Netzwerktopologie bezeichnet. Es gibt verschiedene Topologien, die sich in ihrem Aufbau und ihren Eigenschaften unterscheiden:

Bus-Topologie

Bei der Bus-Topologie sind alle Geräte über ein einziges Kabel miteinander verbunden. Es werden Datenpakete an alle Teilnehmer gesendet, die dann über die Verarbeitung der Pakete entscheiden.

Die Vorteile liegen in der einfachen Installation und den geringen Kosten, die Nachteile in der begrenzten Länge des Kabels und dem hohen Risiko eines Netzwerkausfalls im Falle eines Kabelbruchs.

Ring-Topologie

In der Ring-Topologie sind die Geräte kreisförmigen miteinander verbunden. Daten werden in eine Richtung übertragen, bis sie ihr Ziel erreicht haben.

Die Topologie bietet eine einfache Fehlererkennung und eine gleichmäßige Verteilung des Datenverkehrs, ist jedoch von der Funktionsfähigkeit jedes einzelnen Geräts im Ring abhängig und daher komplexer und teurer.

Stern-Topologie

Bei der Stern-Topologie sind alle Geräte über ein zentrales Gerät wie einen Switch oder Router miteinander verbunden. Dieses lenkt die Datenpakete an den richtigen Empfänger.

Sie ist leicht verwaltbar, bietet eine gute Performance und eine hohe Ausfallsicherheit, da der Ausfall eines Gerätes nicht das gesamte Netzwerk betrifft. Die Topologie hat jedoch den Nachteil, dass der zentrale Punkt ein Single Point of Failure ist.

Baum-Topologie

Die Baum-Topologie ist eine Kombination aus Bus- und Stern-Topologie. Der zentrale Knoten dient als Wurzel, von der die Verbindungen zu den Teilnehmern ausgehen.

Sie bietet eine hierarchische Struktur, die eine einfache Skalierbarkeit und Flexibilität ermöglicht, während die Nachteile die Komplexität der Verwaltung und mögliche Netzwerkausfälle bei Problemen an zentralen Knotenpunkten sind.

Mesh-Topologie

In der Mesh-Topologie sind alle Geräte direkt miteinander verbunden, sodass es mehrere mögliche Wege für die Datenübertragung gibt.

Die Topologie zeichnet sich durch die höchste Ausfallsicherheit und Redundanz aus, da im Falle eines Ausfalls einer Verbindung alternative Routen genutzt werden können, sie ist jedoch auch die teuerste und komplexeste Topologie.

Leistung, Kosten und Verwaltung: Schlüsselfaktoren bei der Wahl der Netztopologie

Jede Netzwerktopologie hat ihre eigenen Vor- und Nachteile. Die Wahl der richtigen Topologie hängt von verschiedenen Faktoren ab, wie z. B. der Größe des Netzwerks, den Anforderungen an Leistung und Sicherheit sowie den räumlichen Gegebenheiten. In Unternehmensumgebungen sind Stern- und Baum-Topologie am häufigsten anzutreffen, da sie ein gutes Gleichgewicht zwischen Kosten, Verwaltung und Ausfallsicherheit bilden.

Die unsichtbaren Regeln des Internets: Netzwerkprotokolle und ihre Bedeutung

Netzwerkprotokolle sind Normen und Standards, die die Kommunikation zwischen Geräten in einem Netzwerk regeln. Sie sorgen dafür, dass Daten korrekt und effizient übertragen werden. Zu den wichtigsten Protokollen gehören TCP/IP, das die Grundstruktur des Internets bildet, und das OSI-Modell, das die Kommunikation in sieben Schichten einteilt.

Einführung in das TCP/IP-Modell: Die Basis moderner Netzwerkkommunikation

Das TCP/IP-Modell ist ein vereinfachtes Modell, das die Kommunikation in vier Schichten unterteilt: Anwendung, Transport, Internet und Netzwerkzugriff. Es bildet das Rückgrat des Internets und sichert die zuverlässige Übertragung von Unternehmensdaten zwischen Computern.

- Anwendungsschicht: Die Schicht stellt Dienste für Anwendungen bereit, z. B. HTTP für Webseiten und FTP für Dateiübertragungen.

- Transportschicht: Die Ebene stellt eine zuverlässige und geordnete Übertragung von Daten sicher, z. B. durch TCP für geordnete Datenübertragungen und UDP für schnellere, aber weniger zuverlässige Übertragungen.

- Internetschicht: Die Übertragungsschicht ist für die Adressenzuweisung und das Routing von Datenpaketen in einem Netzwerk verantwortlich, z. B. durch IP.

- Netzwerkzugriffsschicht: Die Schicht stellt die physische Verbindung zwischen Geräten her, z. B. über Ethernet-Kabel oder WLAN.

TCP/IP-Protokollsuite: der Standard für Internetkommunikation

Das TCP/IP-Protokollsuite ist der De-facto-Standard für die Netzwerkkommunikation im Internet und in vielen lokalen Netzwerken. Es besteht aus mehreren Einzelprotokollen, die zusammen den Datenaustausch realisieren:

- IP (Internet Protocol): Das Internet Protocol ist für die Adressenvergabe und das Routing von Datenpaketen in einem Netzwerk zuständig. Es stellt sicher, dass Daten die richtigen Ziele erreichen.

- TCP (Transmission Control Protocol): Das Transmission Control Protocol sorgt für eine zuverlässige und geordnete Übertragung von Unternehmensdaten. Es zerlegt Daten in kleinere Pakete und setzt sie am Ziel wieder zusammen.

- UDP (User Datagram Protocol): Das User Datagram Protocol bietet eine schnellere, aber weniger zuverlässige Datenübertragung. Es wird häufig für Anwendungen verwendet, die Echtzeitkommunikation erfordern, wie z. B. Videostreaming.

- HTTP (Hypertext Transfer Protocol): Das Hypertext Transfer Protocol ist das Protokoll zur Übertragung von Webseiten und Webinhalten.

- FTP (File Transfer Protocol): Das File Transfer Protocol ermöglicht den Austausch von Dateien zwischen Computern in einem Netzwerk.

- DNS (Domain Name System): Das Domain Name System übersetzt Domainnamen in IP-Adressen, sodass der Benutzer über leicht zu merkende Namen statt über numerische IP-Adressen auf Webseiten zugreifen kann.

Sichere Datenübertragung im Internet

Für die Netzwerkkommunikation im Internet und in vielen lokalen Netzwerken ist das TCP/IP-Modell praktisch der Standard. Es sichert die zuverlässige Übertragung von Unternehmensdaten zwischen Computern und bildet die Ausgangsbasis für viele Anwendungen und Dienste.

Das OSI-Modell: Die sieben Schichten der Netzwerkkommunikation erklärt.

Das OSI-Modell (Open Systems Interconnection) ist ein Referenzmodell, das die Kommunikation in sieben Schichten unterteilt. Jede Schicht hat eine spezifische Funktion und trägt zur effizienten Datenübertragung in Netzwerken bei.

- Physikalische Schicht: Die Schicht ist für die physische Verbindung zwischen den Geräten verantwortlich. Sie definiert die elektrischen, mechanischen und funktionalen Eigenschaften der physikalischen Verbindung.

- Sicherungsschicht: Die Sicherungsschicht ist für die Fehlererkennung und -korrektur bei der Datenübertragung zuständig. Sie stellt sicher, dass die Datenpakete fehlerfrei übertragen werden.

- Netzwerkschicht: Die Netzwerkschicht übernimmt die Adressierung und das Routing der Datenpakete im Netzwerk. Sie legt den besten Weg für die Datenübertragung von der Quelle zum Ziel fest.

- Transportschicht: Die Transportschicht dient der zuverlässigen Übertragung von Daten zwischen den Endpunkten. Sie sorgt dafür, dass die Datenpakete in der richtigen Reihenfolge ankommen und keine Daten verloren gehen.

- Sitzungsschicht: Die Sitzungsschicht ermöglicht die Kommunikation und den Datenaustausch zwischen Anwendungen auf unterschiedlichen Geräten. Sie achtet darauf, dass die Sitzungen zwischen den Geräten korrekt aufgebaut, verwaltet und beendet werden.

- Darstellungsschicht: Die Darstellungsschicht kümmert sich um die Umwandlung und Formatierung der Daten, damit sie von verschiedenen Geräten und Anwendungen verstanden werden können. Sie stellt die Kompatibilität der Datenformate sicher.

- Anwendungsschicht: Die Anwendungsschicht ist die oberste Schicht und die Schnittstelle zwischen Benutzer und Netzwerk. Sie erlaubt den Zugriff auf Netzwerkdienste und Anwendungen wie E-Mail, Webbrowser, Dateitransfer etc.

Das Modell hilft bei der Standardisierung und Fehlersuche in Netzwerken, da es eine klare Struktur für die Kommunikation liefert und die Aufgaben auf verschiedene Schichten verteilt.

Fehlersuche und -behebung leicht gemacht.

Das OSI-Modell dient als Verständnisgrundlage für die Netzwerktechnik und ermöglicht eine standardisierte Kommunikation zwischen verschiedenen Netzwerksystemen. Es erleichtert die Fehlersuche und -behebung in Netzwerken und unterstützt die Entwicklung von Netzwerktechnologien und -protokollen.

Fundament heutiger Netzwerktechnik

In der Praxis wird das OSI-Modell häufig durch das TCP/IP-Modell ergänzt oder ersetzt, das eine ähnliche Schichtenstruktur aufweist. Viele Netzwerktechniken und -protokolle basieren auf den Prinzipien des OSI-Modells, wie z.B. Ethernet, WLAN oder TCP/IP.

Das unsichtbare Rückgrat effizienter Kommunikation

Jedes Netzwerkprotokoll hat spezifische Aufgaben und Funktionen, die zu einer effizienten und sicheren Kommunikation in einem Netzwerk beitragen. Die Standardisierung und Kompatibilität der Protokolle ist entscheidend für die Interoperabilität und Leistungsfähigkeit des Netzes. Ohne einheitliche Protokolle wäre die Kommunikation zwischen unterschiedlichen Geräten und Systemen stark eingeschränkt.

Netzwerksicherheit: So schützen Sie Ihre Daten und Ressourcen!

Netzwerksicherheit ist ein wesentlicher Bestandteil der Netzwerktechnik und spielt eine entscheidende Rolle beim Schutz von Unternehmensdaten und der Sicherstellung der Verfügbarkeit von Netzwerkressourcen. In diesem Abschnitt gehen wir näher auf die grundlegenden Konzepte, Bedrohungen und Maßnahmen zur Gewährleistung der Netzwerksicherheit ein.

3 Säulen der Netzwerksicherheit: Vertraulichkeit, Integrität, Verfügbarkeit

Netzwerksicherheit ist ein kritischer Bereich der Netzwerktechnologie. Die Sicherheit von Netzwerken basiert auf drei grundlegenden Prinzipien:

- Vertraulichkeit: Nur autorisierte Benutzer haben Zugriff auf sensible Daten. Erreicht wird das durch Verschlüsselung und Zugriffskontrolle.

- Integrität: Daten müssen bei der Übertragung unverändert bleiben. Das wird durch Hashing-Algorithmen und digitale Signaturen sichergestellt.

- Verfügbarkeit: Netzwerkressourcen und Daten müssen jederzeit für autorisierte Benutzer zugänglich sein. Dafür sorgen Redundanz und Lastausgleich.

Die größten Bedrohungen für Ihr Unternehmen

Unternehmen sehen sich einer Vielzahl von Bedrohungen gegenüber, die ihre IT-Netzwerke gefährden können:

- Hackerangriffe: Versuche, sich unberechtigten Zugang zu Computersystemen und Netzwerken zu verschaffen.

- Malware: Allgemeine Bezeichnung für schädliche Software, die Computersysteme beschädigen oder unerlaubten Zugriff ermöglichen kann.

- Viren: Schädliche Programme, die sich selbst replizieren und Computersysteme infizieren können.

Netzwerksicherheit stärken: die besten Strategien für Unternehmen!

Um Netzwerke vor diesen Gefahren zu schützen, können verschiedene Maßnahmen ergriffen werden:

- Firewalls: Überwachen und kontrollieren den Datenverkehr zwischen verschiedenen Netzwerken und schützen das Netzwerk vor unbefugten Zugriffen.

- Intrusion Detection Systeme (IDS): Das System überwachen das Netzwerk auf verdächtige Aktivitäten und melden potenzielle Bedrohungen.

- Intrusion Prevention Systeme (IPS): Sie erkennen und blockieren verdächtige Aktivitäten in Echtzeit.

- Passwörter und Benutzerauthentifizierung: Starke Passwörter und Benutzerauthentifizierung stellen sicher, dass nur autorisierte Benutzer Zugriff auf das Netzwerk haben.

- Datensicherung: Regelmäßige Backups garantieren, dass Daten im Falle eines Angriffs oder Ausfalls wiederhergestellt werden können.

Erweiterte Maßnahmen: IP-Adresse, Router und mehr!

Zusätzlich zu den Basismaßnahmen gibt es weitere Methoden, die zur (Netzwerk-)Sicherheit beitragen:

- IP-Adressen und Netzwerkprotokolle: Die richtige Vergabe und Verwaltung von IP-Adressen sowie die Verwendung sicherer Netzwerkprotokolle wie HTTPS und VPNs sind entscheidend für die Netzwerksicherheit.

- Router und Switches: Diese Geräte spielen eine zentrale Rolle in der Netzwerktechnik und können durch Konfiguration und Firmware-Updates zur Systemsicherheit beisteuern.

- DNS-Sicherheit: Der Schutz vor DNS-Spoofing und anderen DNS-basierten Angriffen ist wichtig, um die Integrität und Verfügbarkeit von Netzwerken zu sichern.

Ethernet und Verkabelung: Die physische Sicherheit der Netzwerkinfrastruktur, einschließlich der Verkabelung, ist ebenfalls ein wichtiger Faktor für die Netzwerksicherheit.

Schulungen zur Netzwerksicherheit: Investieren Sie in das Wissen Ihrer Mitarbeitenden!

Um die Netzwerksicherheit zu verbessern, sollten Unternehmen in die Weiterbildung ihrer Mitarbeitenden investieren. Seminare und Kurse zur Netzwerksicherheit vermitteln den Teilnehmenden wertvolles Wissen und praktische Fertigkeiten. Themen wie (Netzwerk-)Grundlagen, Netzwerktypen, Netzwerkprotokolle und die Anwendung von Sicherheitsmaßnahmen werden in solchen Seminaren und Kursen behandelt:

- IP-Adresse: Die Bedeutung der IP-Adresse und deren Zuweisung wird häufig in Schulungen zur Netzwerksicherheit behandelt. Die Teilnehmenden lernen, wie IP-Adressen funktionieren und wie sie zur Identifizierung von Geräten und zur Kommunikation im Netzwerk verwendet werden.

- (Netzwerktechnik-)Grundlagen: Netzwerksicherheitsschulungen beginnen oft mit den Grundlagen. Die Kursteilnehmenden erhalten einen Überblick über die verschiedenen Netzwerkarten wie LAN (Local Area Network) und WAN (Wide Area Network) sowie über die grundlegenden Begriffe und Komponenten von Netzwerken.

- Netzwerkprotokolle: Ein wichtiger Bestandteil von Schulungen zur Netzwerksicherheit ist die Behandlung von Netzwerkprotokollen. Die Schulungsteilnehmenden lernen die verschiedenen Protokolle kennen, die für die Kommunikation und den Datenaustausch im Netzwerk verwendet werden, wie z.B. TCP/IP, DNS, DHCP und SNMP.

- Sicherheitsmaßnahmen: In Schulungen und Kursen zum Thema Netzwerksicherheit werden auch verschiedene Sicherheitsmaßnahmen behandelt. Die Teilnehmenden lernen, wie sie Firewalls, Intrusion Detection Systeme (IDS), Verschlüsselungstechniken und andere Schutzmaßnahmen einsetzen können, um ihr Netzwerk vor Angriffen zu schützen.

- Teilnahmevoraussetzungen: Die Teilnahmevoraussetzungen können je nach Kurs variieren. Einige Seminare erfordern grundlegende IT-Kenntnisse oder Erfahrungen mit Netzwerktechnologie, während andere für Anfänger geeignet sind. Es ist wichtig, die Voraussetzungen im Voraus zu prüfen, um sicherzustellen, dass die Teilnehmenden von der Schulung profitieren können.

- praktische Anwendung: Schulungen zur Netzwerksicherheit legen oft großen Wert auf die praktische Anwendung des Gelernten. Die Kursteilnehmenden haben die Möglichkeit, ihr Wissen in Übungen und praktischen Szenarien anzuwenden, um ihre Fähigkeiten zu festigen und das Erlernte besser zu verstehen.

- Seminarunterlagen: Bei Schulungen und Seminaren zum Thema Netzwerksicherheit erhalten die Schulungsteilnehmenden oft umfangreiche Unterlagen, die als Nachschlagewerk dienen können. Diese Unterlagen enthalten oft detaillierte Informationen zu den behandelten Themen und können helfen, das Gelernte auch nach der Schulung zu vertiefen.

- Einblick in die Arbeit mit Netzwerken: Schulungen zur Netzwerksicherheit bieten den Teilnehmenden Einblicke in die praktische Netzwerkarbeit. Sie lernen, Netzwerke zu analysieren, Schwachstellen zu identifizieren und geeignete Sicherheitsmaßnahmen zu ergreifen, um die Netzwerksicherheit zu erhöhen.

- Erfahrungspunkte: Durch die Teilnahme an Schulungen und Kursen zum Thema Netzwerksicherheit können Experience Points (XP) gesammelt werden, um die erworbenen Kenntnisse und Fähigkeiten zu dokumentieren. Darüber hinaus können die Kosten für Schulungen in der Regel als Betriebsausgaben unter Berücksichtigung der Mehrwertsteuer (MwSt.) geltend gemacht werden.

Kleiner Hinweis: Die obigen Informationen dienen nur als allgemeine Richtlinien und können je nach Seminar oder Kurs variieren. Es wird empfohlen, sich über die genauen Inhalte und Anforderungen der jeweiligen Schulung zu informieren.

Unternehmen, die in die Ausbildung ihrer Mitarbeitenden im Bereich Netzwerksicherheit investieren, profitieren von einem umfassenden Verständnis der Netzwerktechnologie und -sicherheit. Dadurch können sie ihre IT-Systeme besser vor Cyberbedrohungen schützen und die Effizienz ihrer Netzwerke steigern.

Netzwerktechnik: Die Grundlagen für effiziente und sichere Netze!

Netzwerktechnik ist ein komplexes Thema mit vielen Facetten. Dennoch ist ein grundlegendes Verständnis der Konzepte und Komponenten für IT-Verantwortliche in Unternehmen von großer Bedeutung. Nur so können sie die Funktionsweise ihres Netzwerks besser verstehen, Probleme effektiv lösen und die Sicherheit des Netzwerks gewährleisten.

Um eine effiziente und sichere Kommunikation zu gewährleisten, sollten sich Unternehmen Zeit für die Planung und Optimierung ihrer Netzwerke nehmen. Unternehmen und IT-Verantwortliche sind dabei gut beraten, sich kontinuierlich weiterzubilden und bei Bedarf die Unterstützung von IT-Experten wie uns in Anspruch zu nehmen, um ihre Netzwerke optimal zu gestalten und zu schützen. Eine fundierte Ausbildung und regelmäßige Auffrischung der Kenntnisse im Bereich der Netzwerktechnik sind notwendig, um den Herausforderungen der digitalen Welt erfolgreich zu begegnen.

Wenn Sie mehr über Netzwerktechnik erfahren möchten oder Unterstützung bei der Planung, Implementierung oder Optimierung Ihres Netzwerks benötigen, zögern Sie nicht, uns für ein unverbindliches Erstgespräch zu kontaktieren. Mit der richtigen Beratung und Unterstützung können Sie sicherstellen, dass Ihr Netzwerk effizient, sicher und zukunftsfähig ist.