Author

Meine letzten Artikel

-

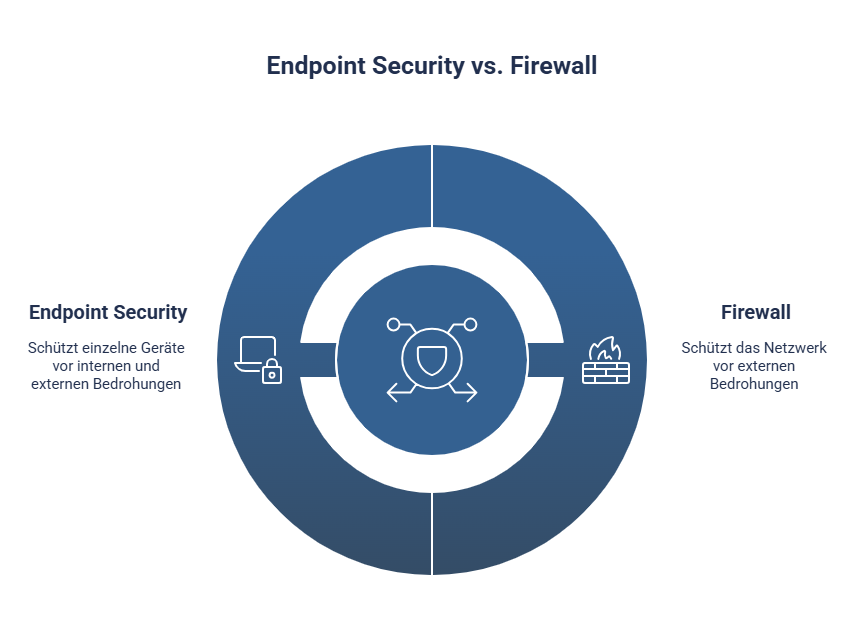

Endpoint Security vs. Firewall

Cyberangriffe sind heute so variantenreich wie nie – vom manipulierten E-Mail-Anhang über kompromittierte Cloud-Zugänge bis hin zu lateralen Bewegungen im internen Netz. Viele mittelständische Unternehmen verlassen sich noch immer auf einzelne Schutzmaßnahmen, häufig auf die „große“ Firewall am Übergang zum…

-

Papierkorb wiederherstellen in Windows 11

Gelöschte Dateien sind im Arbeitsalltag schnell passiert – und oft geschäftskritisch. Der Windows-Papierkorb schützt vor Datenverlust, weil Dateien zunächst dorthin verschoben werden und sich mit wenigen Klicks zurückholen lassen. Für mittelständische Unternehmen in München bedeutet das: weniger Unterbrechungen, mehr Verlässlichkeit…

-

IT-Support: Umfassender Leitfaden für professionelle IT-Unterstützung in Unternehmen

In der heutigen digitalisierten Geschäftswelt ist eine funktionierende IT-Infrastruktur das Rückgrat jedes erfolgreichen Unternehmens. Studien zeigen, dass der durchschnittliche Mitarbeiter täglich 22 Minuten durch IT-bezogene Probleme verliert, was Unternehmen jährlich Millionen an verlorener Produktivität kostet. Hier kommt der IT-Support ins…

-

Microsoft 365 Business Premium vs. Standard: Welche Lizenz ist für KMU sinnvoll?

Microsoft 365 hat sich als zentrale Plattform für Zusammenarbeit, Kommunikation und Produktivität etabliert. Auch für kleine und mittlere Unternehmen im Raum München bietet das Cloud-Angebot ein hohes Potenzial: E-Mails mit eigener Domain, gemeinsame Dateiablage, sichere Teamkommunikation und mobile Office-Anwendungen. Entscheidend…

-

Sichere Zusammenarbeit mit externen Partnern: Conditional Access und Microsoft Entra ID

Für mittelständische Unternehmen gehört die Zusammenarbeit mit externen Partnern längst zum Alltag – sei es mit Dienstleistern, Beratern oder Zulieferern. Doch jeder externe Zugriff ist ein potenzielles Risiko. Offene Schnittstellen oder ungeschützte Benutzerkonten sind vergleichbar mit einem unbewachten Nebeneingang: Sie…

-

Conditional Access und MFA-Pflicht für KMU: Multifaktor-Authentifizierung erzwingen

Multi-Faktor-Authentifizierung (MFA) ist eine der effektivsten Sicherheitsmaßnahmen, die laut Microsoft über 99 % der Kontokompromittierungsangriffe verhindern kann und somit für Unternehmen unverzichtbar ist, um ihre digitalen Identitäten und Ressourcen zu schützen. Das Wichtigste auf einen Blick Was ist Multifaktor-Authentifizierung? Multifaktor-Authentifizierung…

-

Windows Papierkorb: So retten Sie Daten, schaffen Platz und vermeiden Fehler – Ihr IT-Partner Ext-Com erklärt

Wie Sie den Papierkorb anzeigen, leeren oder wiederherstellen…. Hallo und herzlich willkommen zu einem weiteren Praxistipp von Ext-Com, Ihrem ausgezeichneten IT-Komplettbetreuer für mittelständische Unternehmen im Raum München. Heute widmen wir uns einem oft unterschätzten, aber unverzichtbaren Werkzeug Ihres Windows-Betriebssystems: dem…

-

Ihr IT-Helpdesk: Schnelle Unterstützung, wenn es darauf ankommt

IT-Probleme passieren – oft genau dann, wenn man sie am wenigsten gebrauchen kann. Ein Serverausfall, ein blockiertes System oder eine Sicherheitslücke können schnell den Arbeitsalltag durcheinanderbringen. Genau hier setzt unser IT-Helpdesk an. Bei Ext-Com kümmern wir uns darum, dass Ihre…

-

Im Gespräch mit Ilenia Pontoriero, Head of CEO Office von Latzer Associates Group (LAG)

After two decades of success as a strategy consultant, Frank Latzer had the vision to embark on something new: a Global Consulting Boutique that could serve as a reference point for both large, world-renowned international companies and more traditional, mid-sized…

-

Endpunktsicherheit: Der komplette Guide für Geschäftsführer im Mittelstand

Das Wichtigste auf einen Blick Endpunktsicherheit als Schutzschild vor Angriffen Warum sind Endpunkte so anfällig? Endgeräte wie Laptops, Smartphones und Tablets stehen im Fokus von Cyberkriminellen, da sie häufig unzureichend geschützt sind und direkten Zugriff auf sensible Unternehmensdaten bieten. Jede…